آموزش ساخت VDOM در FortiGate همراه با مثال

دامنه های مجازی (Virtual Domains - VDOM) برای تقسیم دستگاه FortiGate به چندین واحد مجازی مستقل استفاده می شوند. این واحدها هر یک می توانند به صورت جداگانه سیاست های امنیتی و تنظیمات خاص خود را در دو حالت NAT و Transparent (به طور پیش فرض رویNAT قرار می گیرد.) داشته باشند. به این ترتیب، برای هر شبکه متصل، می توان تنظیمات جداگانه ای برای مسیریابی و خدمات VPN ایجاد کرد.

چندین VDOM می توانند در حالت Multiple VDOM به عنوان واحدهای مستقل ایجاد و مدیریت شوند.

به طور پیش فرض، بیشتر دستگاه های FortiGate از ده عدد VDOM پشتیبانی می کنند و در بسیاری از مدل ها با خرید لایسنس می توان تعداد VDOMها را افزایش داد. البته ممکن است برخی استثنائات وجود داشته باشد.

مروری بر این مقاله

نمونه پیکربندی

در حالت چندVDOM، FortiGate می تواند چندین VDOM داشته باشد که به صورت مستقل عمل می کنند. وقتی حالت Multi-VDOM برای اولین بار فعال می شود، همه تنظیمات VDOM به صورت پیش فرض به root منتقل می شوند. Root VDOM قابل حذف نیست و در تنظیمات باقی می ماند، حتی اگر هیچ ترافیکی را پردازش نکند.

تنظیمات گلوبال خارج از یک VDOM پیکربندی می شوند. این تنظیمات کل دستگاه FortiGate را تحت تأثیر قرار می دهند و شامل تنظیماتی مانند Interfaces، Firmware، DNS، برخی گزینه های ثبت لاگ و sandboxing هستند. این تنظیمات باید تنها توسط مدیران سطح بالا تغییر داده شوند.

VDOM مدیریت به نقشی خاص اشاره دارد که باید به یکی از VDOMها اختصاص داده شود. به طور پیش فرض، Root VDOM به عنوان VDOM مدیریت تنظیم می شود و سرویس های مدیریتی نظیر به روزرسانی های FortiGuard و ترافیک های داخلی مانند لاگ ها به سرورهای راه دور، از VDOM مدیریت ارسال می شوند. این VDOM قابل حذف نیست.

به طور پیش فرض، VDOM مدیریت، Root VDOM است. با این حال، می توانید VDOM مدیریت را از طریق GUI و یا CLI تغییر دهید.

تغییر VDOM مدیریت در GUI:

1. به Global VDOM > System > VDOM بروید.

2. VDOM مورد نظر خود را برای مدیریت انتخاب کرده و روی Switch Management کلیک کنید.

3. سپس OK را فشار دهید.

تغییر VDOM مدیریت در CLI:

config global

config system global

set management-vdom <vdom>

end

|

در هر زمان فقط یک VDOM مدیریت می تواند وجود داشته باشد. |

VDOM Links، Interfaceهای مجازی هستند که به VDOMها امکان می دهند بدون استفاده از Interface فیزیکی با یکدیگر ارتباط برقرار کنند. یک VDOM Link شامل یک جفت Interface است که هر کدام به یک VDOM متصل است تا اتصال بین VDOMها را تشکیل دهند. مسیریابی(Routing) بین VDOMها می تواند برای ارتباط بین یک VDOM و دیگری پیکربندی شود.

هنگامی که VDOMها روی دستگاه FortiGate شما پیکربندی می شوند، تنظیم مسیریابی بین VDOMها و VDOM Linkشبیه به ایجاد یک VLAN Interface است. VDOM Link را می توان در CLI یا در لیست Network Interface در GUI مدیریت کرد.

این ها انواع اصلی پیکربندی در حالت چند VDOM هستند:

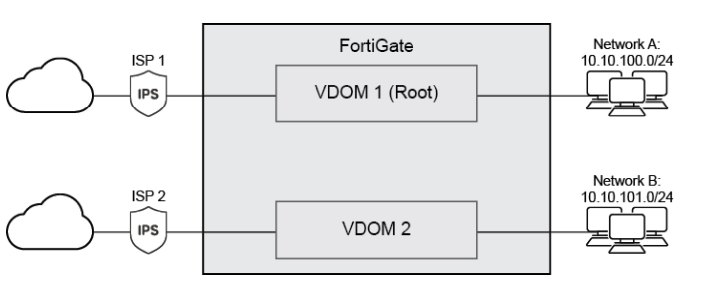

VDOMهای مستقل

در این حالت، چندین VDOM کاملاً جداگانه ایجاد می شوند. هر VDOM می تواند VDOM مدیریت باشد، به شرطی که به اینترنت دسترسی داشته باشد تا به سرویس های FortiGuard و دیگر منابع مدیریتی متصل شود. هیچ لینکی بین VDOMها وجود ندارد و هر VDOM به طور مستقل مدیریت می شود.

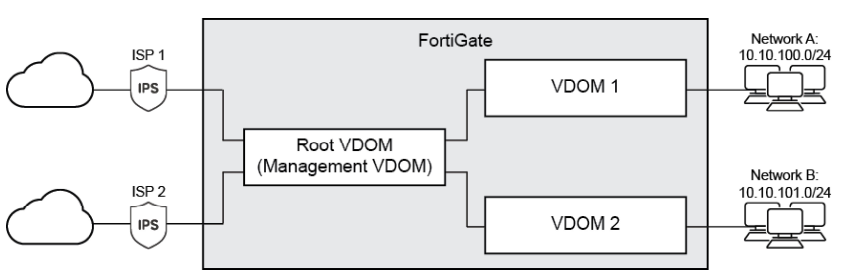

VDOMهای دسترسی به اینترنت

دسترسی به اینترنت عمدتاً توسط یک VDOM فراهم می شود؛ برای مثال، VDOM مدیریت که به عنوان Root VDOM در نمودار نشان داده شده است. هر مشتری از طریق یک لینک بین VDOMها به VDOM مدیریت متصل می شود VDOM مدیریت کنترل کامل بر دسترسی به اینترنت دارد) این روش می تواند امنیت را بهبود بخشد زیرا تنها یک نقطه ورودی و خروجی وجود دارد. این نوع VDOM برای افرادی که قصد خرید لایسنس آنلاین و ایجاد تونل به سرورهای FortiGuard را دارند، توصیه می شود.

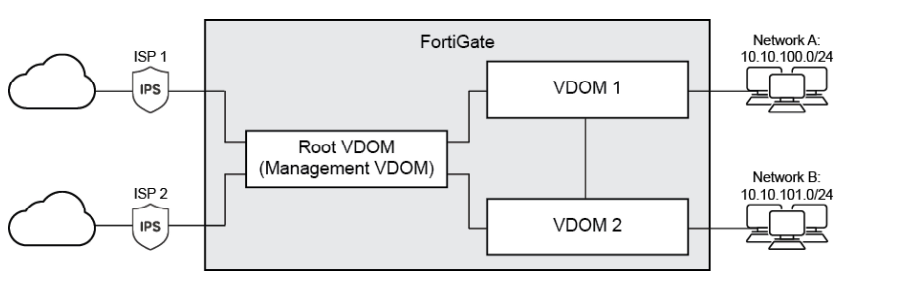

Meshed VDOM

VDOMها می توانند با استفاده از لینک های بین VDOMها با یکدیگر ارتباط برقرار کنند. در پیکربندی هایfull-mesh ، همه VDOMها به یکدیگر متصل هستند. در پیکربندی هایpartial-mesh ، فقط برخی از VDOMها به هم متصل هستند. در این پیکربندی، لینک های بین VDOMها توسط مدیر global ایجاد می شوند.

VDOMها می توانند Firewall Policies جداگانه ای ارائه دهند و در حالت NAT، پیکربندی های کاملاً جداگانه ای برای مسیریابی و خدمات VPN برای هر شبکه یا سازمان متصل فراهم کنند. در این بخش لیستی از بهترین شیوه ها برای پیکربندی VDOMها آمده است:

به طور پیش فرض، همه تنظیمات Resource مربوط به هر VDOM بدون محدودیت است.

پس از فعال کردن دامنه های مجازی و ایجاد یک یا چند VDOM، باید آن ها را پیکربندی کنید. مراحل زیر یک نمای کلی از فرآیند پیکربندی را ارائه می دهد:

1. تغییر دامنه مجازی Management

2. پیکربندی FortiGate Interfaces برای VDOM های شما در حالت NAT

3. پیکربندی مسیریابی VDOM

4. پیکربندی Policyهای امنیتی برای VDOMها در حالت NAT

5. پیکربندی پروفایل های UTM برای VDOMها در حالت NAT

6. آزمایش پیکربندی

|

توصیه می شود این مراحل را به ترتیب داده شده انجام دهید. |

نمونه پیکربندی

پیکربندی های VDOM می توانند هم از طریق GUI و هم از طریق CLI انجام شوند. برای جلوگیری از ساخت تصادفی VDOM جدید در محیط CLI، می توان Prompts را فعال کرد. این Prompts هنگام تغییر تنظیمات، از شما تأیید می خواهند که آیا قصد دارید پیکربندی را در CLI انجام دهید یا خیر.

config system global set edit-vdom-prompt enable end

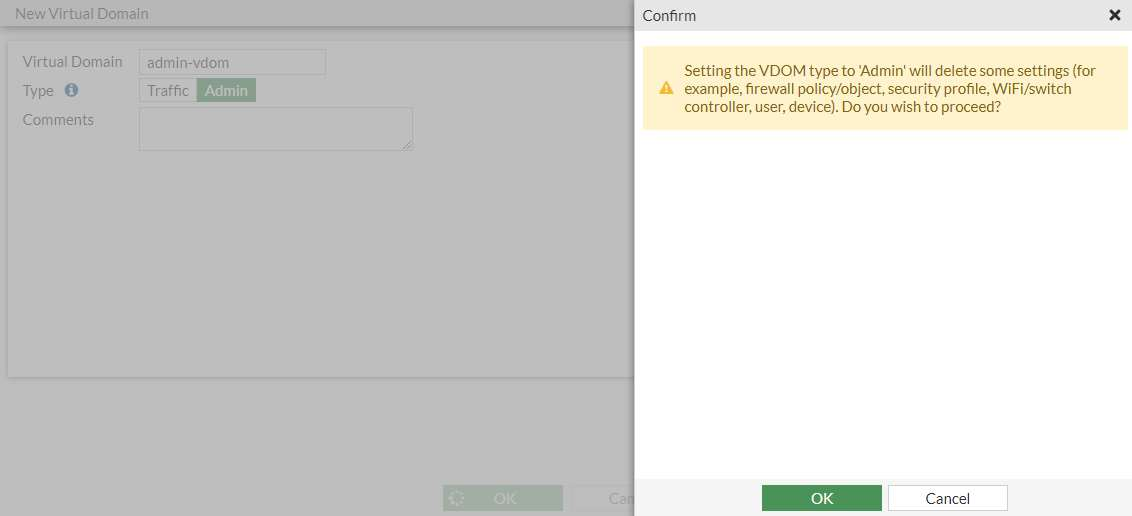

Configure an Administrative VDOM Type

در حالت چند VDOM، می توان هر VDOM را به عنوان نوع مدیریتی (Administrative) پیکربندی کرد.

نکته: در هر لحظه فقط یک VDOM مدیریتی می تواند وجود داشته باشد و این نوع VDOM نمی تواند بر روی FortiWifi تنظیم شود. همچنین، VDOM مدیریتی نمی تواند به طور همزمان در حالت Transparent قرار گیرد.

پیکربندی نوع VDOM در GUI:

1. به System > VDOM بروید.

2. گزینه Create New را انتخاب کرده و نامی برای VDOM وارد کنید.

3. نوع VDOM را به Admin تغییر دهید.

4. سپس OK را فشار دهید.

پیکربندی نوع VDOM در CLI:

config system settings

set vdom-type {traffic | admin}

end

Inter-VDOM Routing Configuration Example: Internet Access

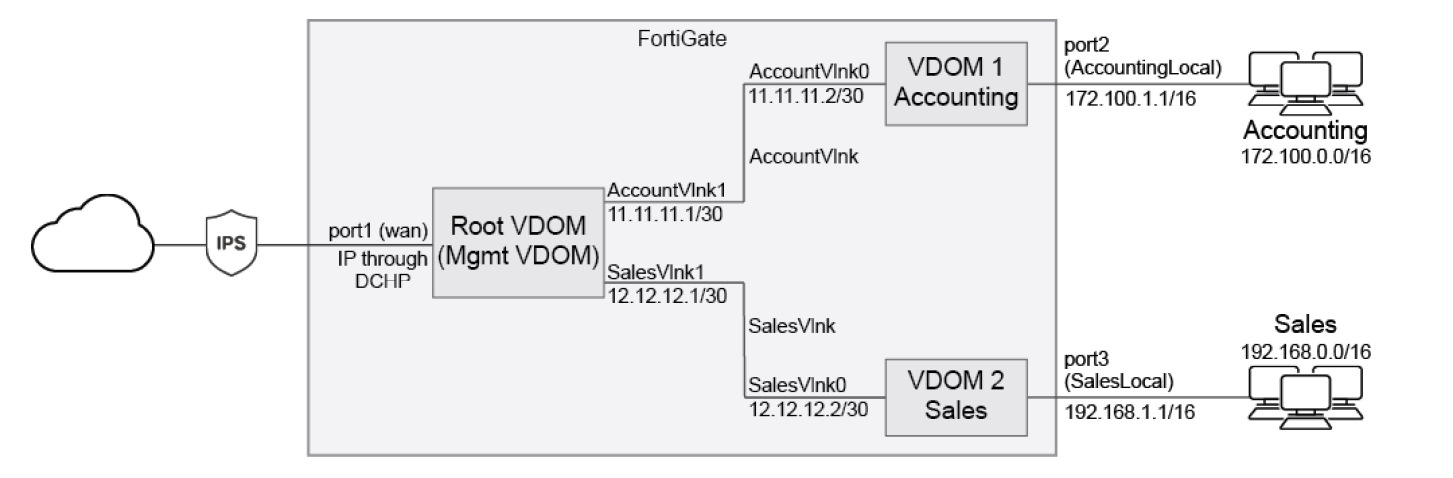

دو دپارتمان شرکت، حسابداری (Accounting) و فروش (Sales)، به یک FortiGate متصل هستند. این شرکت از یک ارائه دهنده خدمات اینترنتی (ISP) واحد برای اتصال به اینترنت استفاده می کند. این یک مثال از پیکربندی دسترسی به اینترنت است.

Enable Multi-VDOM Mode and Create the VDOMs

VDOMهای Accounting و Sales را می سازیم.

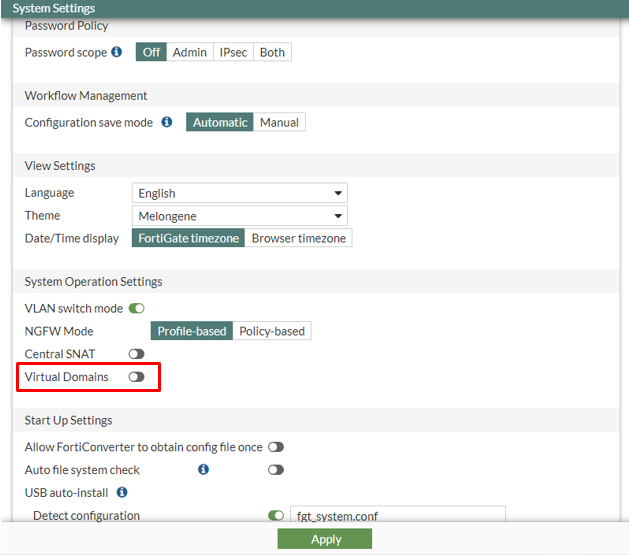

فعال سازیVDOMها در GUI:

1. به System > Settings بروید.

2. در بخشSystem Operation Settings گزینهVirtual Domains را فعال کنید. (پس از فعال سازی حالت Multi-VDOM شما از دستگاه خارج می شوید و باید دوباره وارد شوید.)

3. سپس روی OK کلیک کنید.

|

در مدل های سری FortiGate 90 و پایین تر، VDOMها فقط از طریق CLI قابل فعال سازی هستند. |

فعال سازی VDOM در CLI:

config system global

set vdom-mode multi-vdom

end

پس از فعال سازی حالت Multi-VDOM شما از دستگاه خارج می شوید و باید دوباره وارد شوید.

ایجاد VDOMهای Accounting و Sales در GUI:

1. در Global VDOM به مسیر System > VDOM بروید.

2. روی Create New کلیک کنید.

3. در فیلد Virtual Domain، نام Sales را وارد کنید.

4. در صورت نیاز، حالت NGFW (Next-Generation Firewall) را تنظیم کنید. اگر حالت NGFW به صورت Profile-based تنظیم شده باشد، امکان فعال سازی Central SNAT وجود دارد.

5. روی OK کلیک کنید تا VDOM ایجاد شود.

6. مراحل بالا را برای Accounting نیز تکرار کنید.

ایجاد VDOMهای Accounting و Sales در CLI:

config vdom edit Accounting next edit Sales next end

هر Interface می تواند به یکی از VDOM ها اختصاص داده شود.

|

در GUI، ستون "Ref." نشان می دهد که آیا این رابط در یک پیکربندی موجود استفاده شده است یا خیر و به شما امکان می دهد به سرعت به آن ارجاعات دسترسی پیدا کرده و آن ها را ویرایش کنید. |

این مثال از سه Interface استفاده می کند:

1. Port1 ---- WAN

2. Port2 ---- AccountingLocal

3. Port3 ---- SalesLocal

Port2 و Port3 به شبکه هر دپارتمان متصل هستند. Port1 برای ترافیک به اینترنت و از اینترنت استفاده می شود و از DHCP برای تنظیم آدرس IP استفاده می کند که در بسیاری از ارائه دهندگان خدمات اینترنتی (ISP) رایج است.

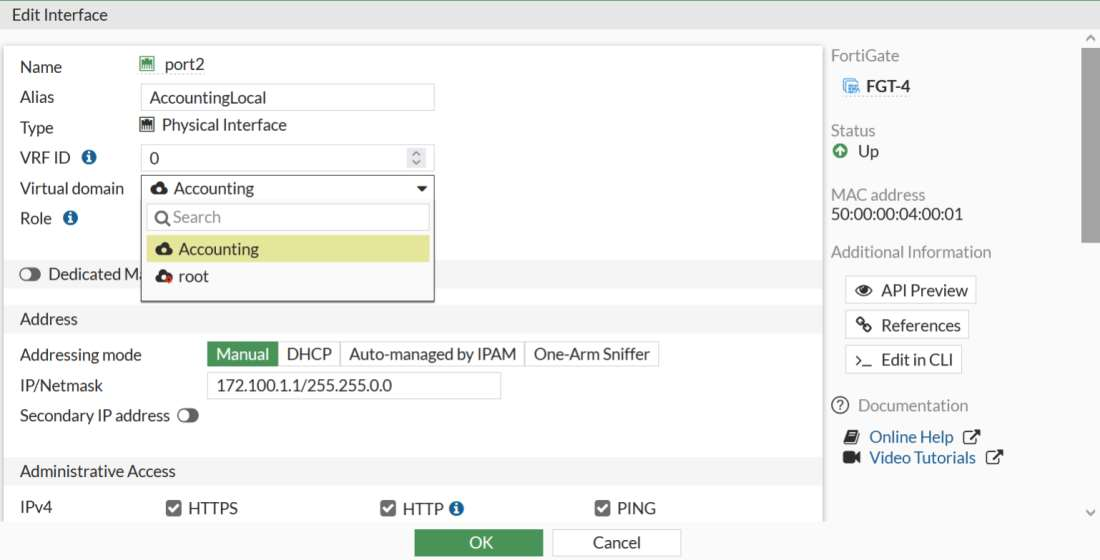

برای اختصاص دادن Interfaceها به VDOMها در GUI، مراحل زیر را انجام دهید:

1. در Global VDOM به مسیر Network > Interfaces بروید.

2. Port2 را انتخاب کرده و روی Edit کلیک کنید.

3. از لیست Virtual domain، گزینه Accounting را انتخاب کنید.

4. روی OK کلیک کنید.

5. مراحل قبلی را تکرار کنید تا port3 به Sales VDOM اختصاص داده شود.

6. مراحل قبلی را تکرار کنید تا port1 به Root VDOM اختصاص داده شود.

تخصیص Interface به VDOM در CLI:

config global

config system interface

edit port2

set vdom Accounting

next

edit port3

set vdom Sales

next

edit port1

set vdom root

next

end

end

برای تکمیل ارتباط بین هر VDOM و Management VDOM، باید دو لینک VDOM اضافه کنید. یک جفت لینک بین Accounting و Management است و جفت دیگر بین Sales و Management به هر سمت این لینک ها آدرس های IP اختصاص داده می شود، زیرا در مرحله بعدی برای پیکربندی مسیر یابی بین VDOMها (Inter-VDOM routing) مفید خواهند بود.

برای پیکربندی لینک VDOM بین Accounting و Management در GUI:

1. در Global VDOM به مسیر Network > Interfaces بروید.

2. روی Create New کلیک کرده و گزینه VDOM Link را انتخاب کنید.

3. اطلاعات زیر را وارد کنید:

4. روی OK کلیک کنید.

برای پیکربندی لینک VDOM بین Sales و Management در GUI:

1. در Global VDOM به مسیر Network > Interfaces بروید.

2. روی Create New کلیک کرده و گزینه VDOM Link را انتخاب کنید.

3. اطلاعات زیر را وارد کنید:

4. روی OK کلیک کنید.

|

AccountVlnk |

Name |

|

Interface 0 |

|

|

Accounting |

Virtual Domain |

|

Accounting side of the VDOM link |

Comment |

|

Interface 1 |

|

|

root |

Virtual Domain |

| Management side of the VDOM link |

Comment |

برای پیکربندی لینک VDOM بین Sales و Management در GUI:

1. در Global VDOM به مسیر Network > Interfaces بروید.

2. روی Create New کلیک کرده و گزینه VDOM Link را انتخاب کنید.

3. اطلاعات زیر را وارد کنید:

4. روی OK کلیک کنید.

|

SalesVlnk |

Name |

|

Interface 0 |

|

|

Sales |

Virtual Domain |

|

Accounting side of the VDOM link |

Comment |

|

Interface 1 |

|

|

root |

Virtual Domain |

| Management side of the VDOM link |

Comment |

VDOM Link به VDOMها اجازه می دهد تا به صورت داخلی با یکدیگر ارتباط برقرار کنند. می توانید مسیر یابی بین VDOM ها را به روش های مختلف از طریق CLI یا GUI پیکربندی کنید.

|

نام یک لینک VDOM نمی تواند با نام یک VDOM یکسان باشد. |

|

لینک VDOM از قابلیت بارگذاری ترافیک (Traffic Offload) پشتیبانی نمی کند. اگر می خواهید از این قابلیت استفاده کنید، از NPU-VDOMLINK بهره ببرید. |

پیکربندی VDOM Link در GUI:

1. به Global VDOM > Network > Interfaces بروید.

2. روی Create New > VDOM Link کلیک کنید و اطلاعات لازم را وارد کنید.

3. سپس روی OK کلیک کنید.

|

به طور پیش فرض، لینک های VDOM به صورت لینک های نقطه به نقطه (PPP) ایجاد می شوند. در صورت نیاز، نوع لینک را می توان از طریق CLI تغییر داد. به عنوان مثال، هنگام اجرای پروتکل OSPF در IPv6، برای ارتباط با همسایه های OSPF نیاز به یک آدرس محلی (Link-Local) است. برای این که یک لینک VDOM آدرس محلی دریافت کند، نوع آن باید به "Ethernet" تنظیم شود. |

می توانید یک default static route را برای هر VDOM پیکربندی کنید تا دسترسی به اینترنت فراهم شود. به عبارت دیگر، این مسیر استاتیک مسیریابی بین هر VDOM دپارتمان و VDOM اصلی (root VDOM) را فراهم می کند.

تنظیمات این مسیر استاتیک به شرح زیر است:

Default Gateway: آدرس IP سمت مدیریتی لینک VDOM

Accounting VDOM: 11.11.11.1

Sales VDOM: 12.12.12.1

Interface: اینترفیسی که در سمت VDOM دپارتمان از لینک VDOM قرار دارد

Accounting VDOM: AccountVlnk0

Sales VDOM: SalesVlnk0

IP address: 0.0.0.0/0.0.0.0 (پیش فرض)

برای پیکربندی مسیر استاتیک پیش فرض به اینترنت در Accounting VDOM:

1. در Accounting VDOM، به مسیر Network > Static Routes بروید.

2. روی Create New کلیک کنید و نسخه مورد نظر را انتخاب کنید.

3. اطلاعات زیر را وارد کنید:

4. روی OK کلیک کنید.

|

Subnet |

Destination |

|

0.0.0.0/0.0.0.0 |

IP address |

|

11.11.11.1 |

Gateway |

|

AccountVlink0 |

Interface |

|

10 |

Administrative Distance |

برای پیکربندی مسیر استاتیک پیش فرض به اینترنت در Sales VDOM:

1. در Sales VDOM، به مسیر Network > Static Routes بروید.

2. روی Create New کلیک کنید و نسخه مورد نظر را انتخاب کنید.

3. اطلاعات زیر را وارد کنید:

4. روی OK کلیک کنید.

|

Subnet |

Destination |

|

0.0.0.0/0.0.0.0 |

IP address |

|

12.12.12.1 |

Gateway |

|

SalesVlink0 |

Interface |

|

10 |

Administrative Distance |

Configure the Firewall Policies

پس از پیکربندیVDOMها، Interfaceهای فیزیکی، VDOM Links و Static Routes، حالا باید فایروال به گونه ای پیکربندی شود که ترافیک مجاز را رد کند. قوانین فایروال به صورت هر VDOM به طور جداگانه پیکربندی می شود و Firewall Objects و Routes باید برای هر VDOM به طور مستقل ایجاد شوند.

برای پیکربندی Firewall Rules از AccountingLocal به اینترنت در GUI:

1. در Accounting VDOM، به مسیر Policy & Objects > Firewall Policy بروید.

2. روی Create New کلیک کنید.

3. اطلاعات زیر را وارد کنید:

|

Account-Local-to-Management |

Name |

|

port2 |

Incoming Interface |

|

AccountVlnk0 |

Outgoing Interface |

|

All |

Source |

|

All |

Destination |

|

always |

Schedule |

|

ALL |

Service |

|

ACCEPT |

Action |

|

enabled |

NAT |

4. روی OK کلیک کنید.

5. در root VDOM، به مسیر Policy & Objects > Firewall Policy بروید.

6. روی Create New کلیک کنید.

7. اطلاعات زیر را وارد کنید:

|

Account-VDOM-to-Internet |

Name |

|

AccountVlnk1 |

Incoming Interface |

|

port1 |

Outgoing Interface |

|

All |

Source |

|

All |

Destination |

|

always |

Schedule |

|

ALL |

Service |

|

ACCEPT |

Action |

|

enabled |

NAT |

8. روی OK کلیک کنید.

برای Firewall Rules از SalesLocal به اینترنت در GUI:

1. در Sales VDOM، به مسیر Policy & Objects > Firewall Policy بروید.

2. روی Create New کلیک کنید.

3. اطلاعات زیر را وارد کنید:

|

Sales-Local-to-Management |

Name |

|

port3 |

Incoming Interface |

|

SalesVlnk0 |

Outgoing Interface |

|

All |

Source |

|

All |

Destination |

|

always |

Schedule |

|

ALL |

Service |

|

ACCEPT |

Action |

|

enabled |

NAT |

4. روی OK کلیک کنید.

5. در root VDOM، به مسیر Policy & Objects > Firewall Policy بروید.

6. روی Create New کلیک کنید.

7. اطلاعات زیر را وارد کنید:

|

Sales-VDOM-to-Internet |

Name |

|

SalesVlnk1 |

Incoming Interface |

|

port1 |

Outgoing Interface |

|

All |

Source |

|

All |

Destination |

|

always |

Schedule |

|

ALL |

Service |

|

ACCEPT |

Action |

|

enabled |

NAT |

8. روی OK کلیک کنید.

پس از پیکربندی Inter-VDOM routing، برای اطمینان از عملکرد صحیح باید پیکربندی را تست کنید. آزمایش اتصال (connectivity) اطمینان می دهد که اتصالات شبکه فیزیکی، پیکربندیInterfaceهای FortiGate و Firewall Policyها به درستی تنظیم شده اند.

ساده ترین راه برای تست اتصال، استفاده از دستورات Ping و Traceroute بر روی Hostها در شبکه های حسابداری و فروش است تا اتصال بین مسیرهای مختلف در شبکه تأیید شود. اتصال میزبان های متصل به port2 (AccountingLocal) در Accounting VDOM به اینترنت و همچنین میزبان های متصل به port3 (SalesLocal) در Sales VDOM به اینترنت را تست کنید.