آموزش Virtual IP در FortiGate همراه با مثال

Network Address Translation یا NAT فرآیندی است که به یک دستگاه واحد مانند روتر یا فایروال (Firewall) اجازه میدهد تا به عنوان واسطهای بین اینترنت یا شبکه عمومی (Public Network) و شبکه محلی یا خصوصی (Local/Private Network) عمل کند. این واسطه به صورت لحظهای (Real-Time) آدرس IP مبداء یا مقصد یک کلاینت یا سرور را روی Interface شبکه (Network Interface) ترجمه میکند. NAT به دو نوع تقسیم میشود:

این بخش به NAT مقصد (DNAT) میپردازد.یک Virtual IP یا VIP آدرسهای IP External را برای DNAT به آدرسهای IP Internal، Map میکند.

انواع مختلف VIPهایی که میتوان ایجاد کرد شامل موارد زیر است:

(Static Virtual IPs یا VIP) برای Map کردن آدرسهای IP External به آدرسهای IP Internal استفاده میشوند. این روش که به عنوان NAT Destination شناخته میشود، جایی است که مقصد یک بسته (Packet) به آدرس دیگری Map میشود. VIPهای استاتیک معمولاً برای Map کردن آدرسهای IP Public به منابعی در پشت FortiGate که از آدرسهای IP Privet استفاده میکنند، به کار میروند. VIP یک به یک (One-to-One VIP) زمانی استفاده میشود که تمام بازه پورتها (Port Range) Map شود. در حالی که VIP با انتقال پورت (Port Forwarding VIP) برای زمانی است که Map کردن فقط روی یک پورت خاص یا بازه پورت تنظیم شده باشد.

|

وقتی NAT Central فعال شود، دیگر DNAT در صفحه Policy & Objects > Virtual IPs پیکربندی نمیشود و به جای آن در صفحه Policy & Objects > DNAT & Virtual IPs پیکربندی میشود. |

IPهای Virtual (VIP) میتوانند برای هر دو نسخه IPv4 و IPv6 پیکربندی شوند. پس از ایجاد VIP، آن را به یک Firewall Policy اضافه کنید. سیستم عامل FortiOS بررسی نمیکند که آیا VIPها همپوشانی (Overlap) دارند یا خیر؛ بنابراین، میتوانید چندین VIP با Interface و IP Virtual یکسان تنظیم کنید. با این حال، میتوانید VIPهای همپوشان را در گزارش رتبهبندی امنیتی (Security Rating Report) مشاهده کنید.

برای پیکربندی یک VIP در GUI:

|

External Interface که باید با Source Interface که در Firewall Policy خورده است مطابقت داشته باشد. |

Interface CLI: extintf |

Network |

|

Static NAT: استفاده از آدرس IP Virtual یا بازه. FQDN: استفاده از آدرس IP Virtual یا FQDN. بار تعادل (Load Balance - فقط CLI): تعادل بار برای ترافیک. تعادل بار سرور (Server Load Balance): تعادل بار ترافیک بین چندین سرور. پردازش SSL میتواند به FortiGate واگذار شود. ترجمه DNS (DNS Translation - فقط CLI): ترجمه DNS.پروکسی دسترسی (Access Proxy): برای ZTNA استفاده میشود. |

Type CLI: type

|

|

| در یک NAT VIP Static، این آدرس IP Virtual است که FortiGate ترافیک را بر روی آن گوش میدهد. هنگامی که Interface Virtual مشخص نیست، مقدار 0.0.0.0 میتواند برای برابر قرار دادن آدرس IP Virtual با آدرس IP Interface Virtual استفاده شود. |

External IP Address/Range CLI: extip |

|

|

IP Address یا IP Range که Internal Resource به آن Map میشود. |

CLI: mappedip | Map to |

|

یک به یک (One to One): هر پورت سرویس Virtual به یک پورت داخلی Map کردن میشود. چند به چند (Many to Many): Map کردن پورت میتواند یک به یک، یک به چند یا چند به یک باشد. |

CLI: portforward | Port Forwarding |

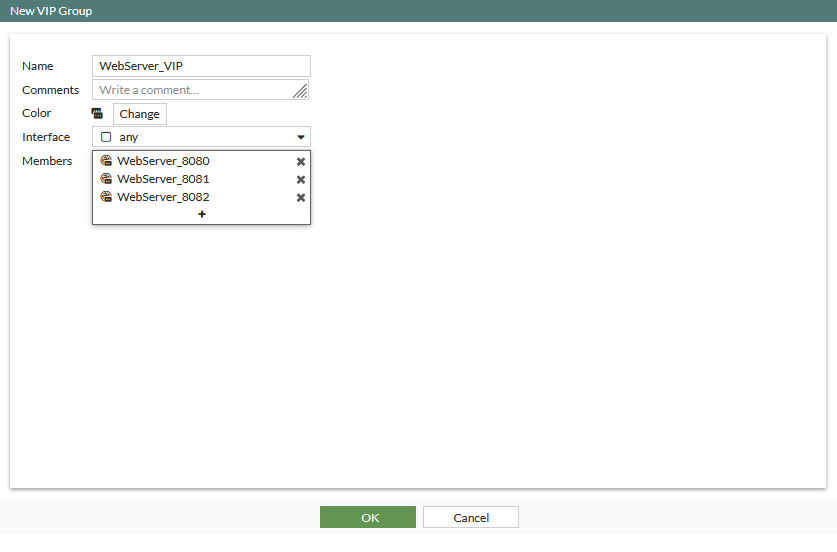

آدرسهای IP Virtual (Virtual IP یا VIP) میتوانند به گروهها سازماندهی شوند. پس از ایجاد گروه VIP، آن را به Firewall Policy اضافه کنید. گروههای VIP زمانی مفید هستند که چندین VIP در Firewall Policy به صورت همزمان استفاده شوند. اگر اعضای گروه VIP تغییر کنند یا تنظیمات یک عضو گروه، مانند آدرس IP، پورت یا نوع Map کردن پورت، تغییر یابد، این تغییرات به طور خودکار در Firewall Policy مربوطه بهروزرسانی میشوند.

برای پیکربندی یک گروه VIP در GUI:

VIP با Services یک حالت انعطافپذیرتر از IP Virtual است. این حالت به کاربران اجازه میدهد خدماتی را برای Map کردن یک شماره پورت مشخص تعریف کنند.

پیکربندی نمونه

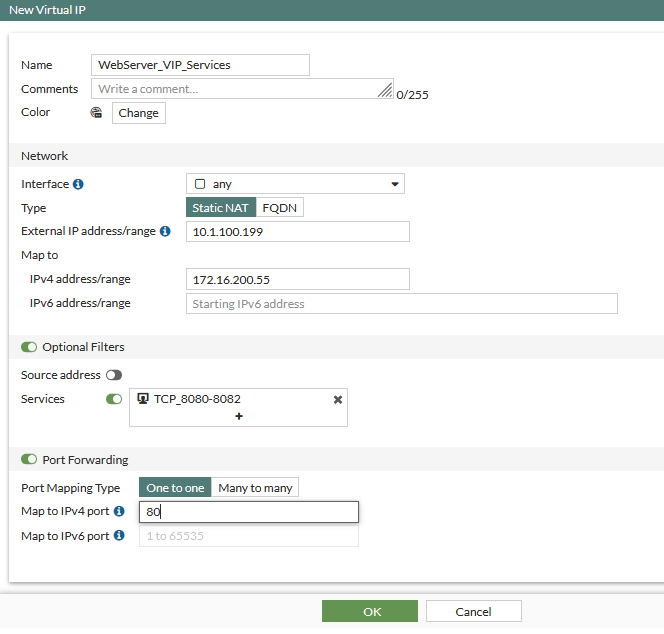

مثال: این موضوع نحوه استفاده از VIP با Service فعال شده را نشان میدهد. این مثال دارای یک آدرس IP Virtual عمومی است. ما پورتهای TCP 8080، 8081 و 8082 را به پورت TCP 80 یک وبسرور داخلی Map میکنیم. این تنظیم امکان برقراری ارتباط اتصالات از راه دور با سروری در پشت Firewall را فراهم میکند.

برای ایجاد یک VIP با خدمات در GUI:

برای دیدن نتایج:

Virtual IPs with Port Forwarding

اگر نیاز دارید شماره پورت سرور داخلی را پنهان کنید یا چند سرور داخلی را به همان آدرس IP عمومی Map کردن کنید، انتقال پورت (Port Forwarding) را برای VIP فعال کنید.

پیکربندی نمونه

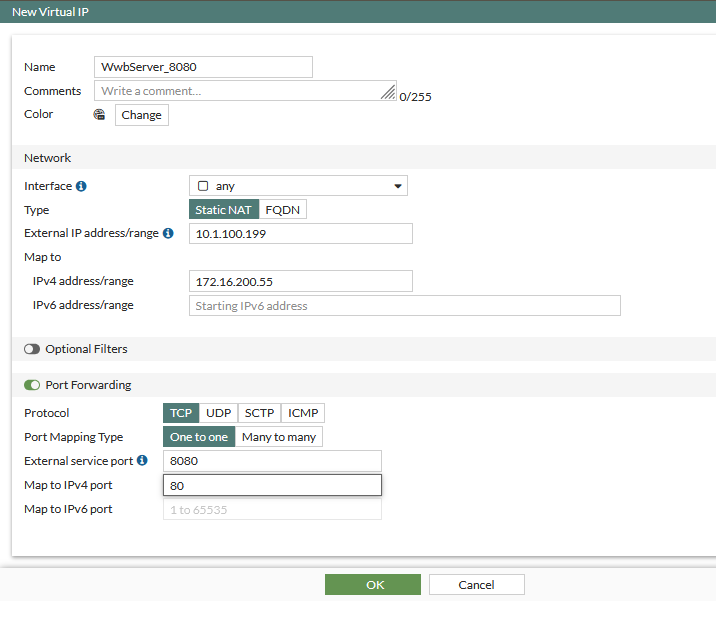

مثال: این موضوع نحوه استفاده از VIPها برای پیکربندی انتقال پورت بر روی یک واحد FortiGate را نشان میدهد. این مثال دارای یک آدرس IP Virtual عمومی است. ما پورتهای TCP 8080، 8081 و 8082 را به پورت TCP 80 سرورهای داخلی مختلف Map کردن میکنیم. این تنظیم اجازه میدهد تا اتصالات از راه دور با سرورهای موجود در پشت Firewall Policy FortiGate ارتباط برقرار کنند.

برای ایجاد یک VIP با انتقال پورت در GUI:

برای دیدن نتایج:

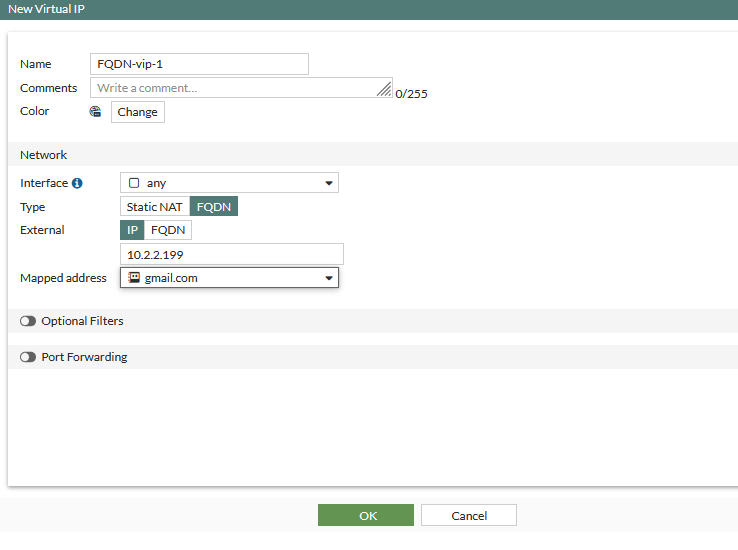

در محیطهای ابر عمومی، گاهی لازم است یک VIP به یک آدرس FQDN Map شود.

برای پیکربندی یک VIP مبتنی بر FQDN در GUI:

خیر، FortiGate به صورت پیشفرض Port Forwarding را انجام نمیدهد و شما باید به صورت دستی آن را در تنظیمات VIP فعال کنید.

خیر، هر VIP برای یک IP مقصد خاص تنظیم میشود. اما میتوانید چندین VIP ایجاد کنید و آنها را به Firewall Policy مختلف مرتبط کنید.

NAT یا Network Address Translation معمولاً برای ترجمه Private IP به Public IP استفاده میشود. DNAT یا Destination NAT که در FortiGate به عنوان VIP شناخته میشود، برای ترجمه آدرس مقصد از Public IP به Private IP به کار میرود.

مشکلات رایج شامل عدم تنظیم صحیح Policy مربوطه، عدم ارتباط VIP با Firewall Policy، و یا مسدود شدن ترافیک توسط سایر قوانین امنیتی است. بررسی کنید که VIP شما به طور صحیح در Policyها اضافه شده و دارای اولویت مناسب باشد.

بله، FortiGate از "Port Forwarding" پشتیبانی میکند و میتوانید پورتهای خاصی را برای هر VIP تعیین کنید، به عنوان مثال فقط پورتهای 80 و 443 برای دسترسی وب.

VIP یا Virtual IP، یک آدرس IP مجازی است که به کمک آن ترافیک از آدرس Public IP به آدرس IP داخلی هدایت میشود. از آن به منظور دسترسی از اینترنت به سرورهای داخلی بدون نمایش مستقیم IP واقعی استفاده میکنیم.