مدت زمان مطالعه:

0

آموزش IPsec VPN در FortiGate

فناوری Virtual Private Network (VPN) این امکان را به کاربران راه دور میدهد تا به شبکههای خصوصی کامپیوتری متصل شوند و به منابع آنها بهصورت امن دسترسی پیدا کنند. بهعنوان مثال، یک کارمند که در حال سفر یا کار در خانه است، میتواند با استفاده از VPN بهصورت امن به شبکه اداری از طریق اینترنت دسترسی پیدا کند.

بهجای ورود به یک شبکه خصوصی از طریق اتصال اینترنتی بدون رمزگذاری و ناامن، استفاده از VPN تضمین میکند که افراد غیرمجاز نمیتوانند به شبکه اداری دسترسی پیدا کنند و نمیتوانند اطلاعات تبادل شده بین کارمند و دفتر را رهگیری کنند. یکی دیگر از استفادههای رایج از VPN، اتصال شبکههای خصوصی چندین دفتر با یکدیگر است.

IPsec VPN از پروتکل Internet Protocol Security (IPsec) برای ایجاد تونلهای رمزگذاریشده در اینترنت استفاده میکند. پروتکل IPsec در لایه شبکه مدل OSI عمل میکند و بر روی پروتکل IP اجرا میشود که وظیفه مسیریابی بستهها را بر عهده دارد. تمامی دادههای منتقلشده از طریق تونل IPsec محافظت میشوند.

Site-to-Site VPN

یک site-to-site VPN به دفاتر شعبه اجازه میدهد که از طریق اینترنت به intranet دفتر اصلی دسترسی پیدا کنند. Site-to-site VPN به دفاتری که در مکانهای ثابت هستند این امکان را میدهد که از طریق یک شبکه عمومی مانند اینترنت، ارتباطات امن با یکدیگر برقرار کنند.

بخشهای زیر راهنمای تنظیمات site-to-site VPNs را ارائه میدهند:

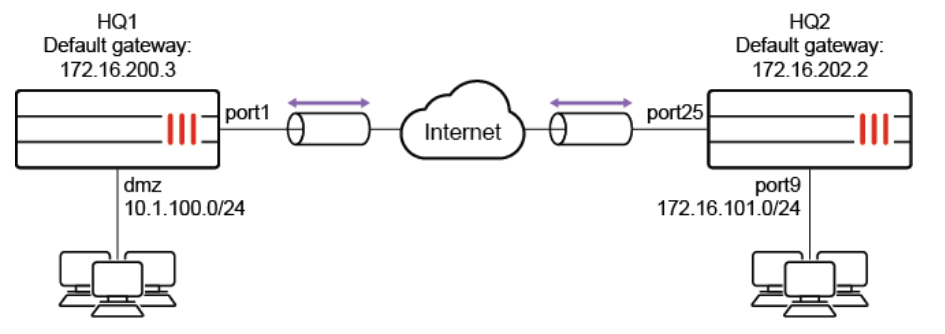

FortiGate-to-FortiGate

این بخش شامل موضوعات زیر درباره تنظیمات VPN بین دو FortiGate است:

Basic Site-to-Site VPN with Pre-Shared Key

این مثال نشان میدهد که چگونه میتوان یک تونل IPsec ساده بین دو FortiGate تنظیم کرد. این تونل IKEv2 برای احراز هویت از یک Pre-Shared Key استفاده میکند. تنها ترافیک از Local Subnets از طریق تونل مجاز است.

|

تنظیمات ممکن است بسته به نیاز متفاوت باشد. با این حال، برای اینکه تونل برقرار شود، تنظیمات در هر دو FortiGate باید مشابه باشد. |

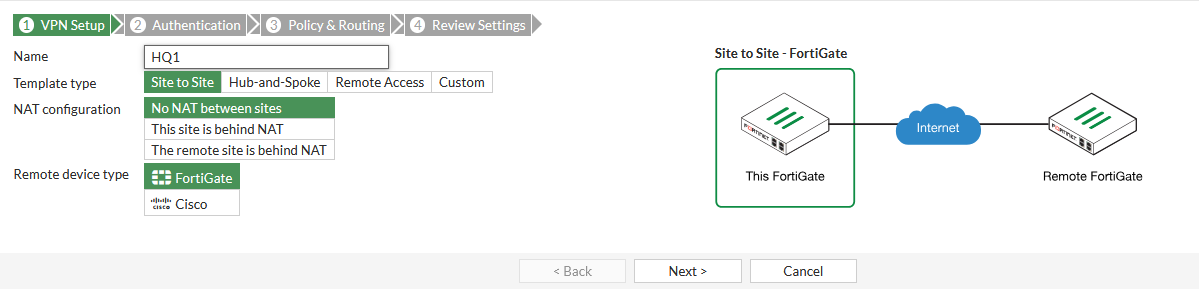

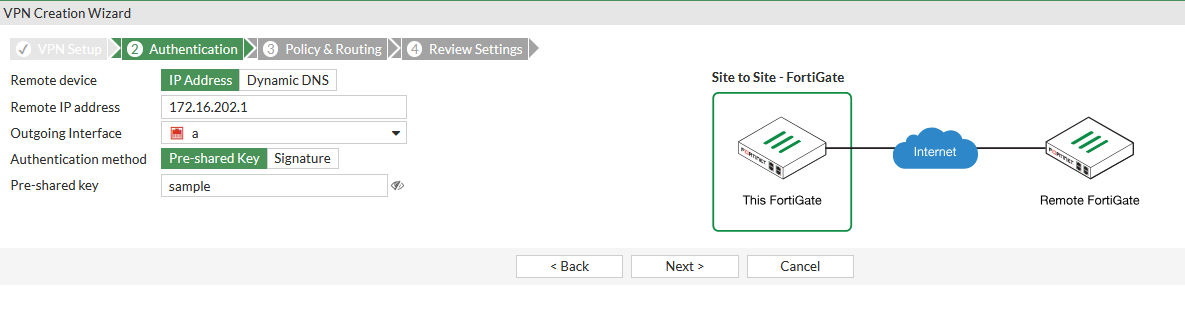

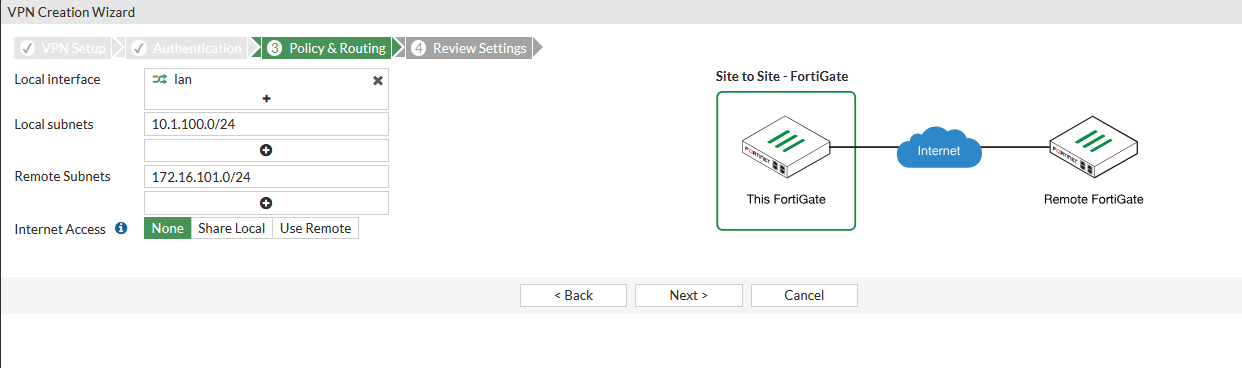

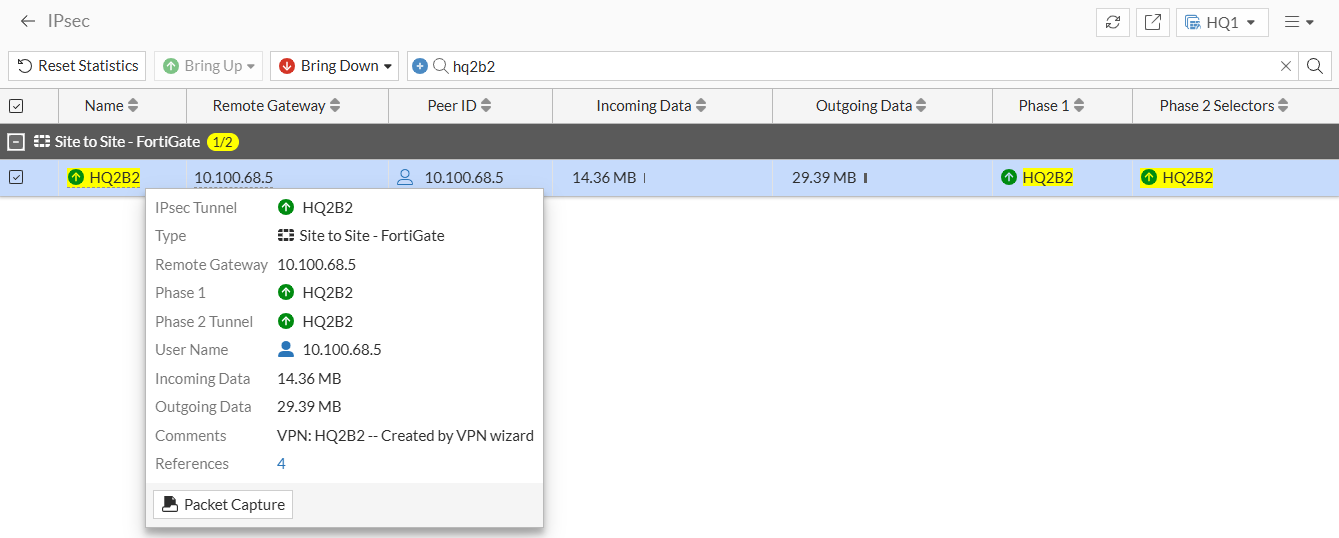

پیکربندی IPsec VPN با استفاده از VPN Wizard در GUI

تنظیم FortiGate دفتر مرکزی (HQ1)

1. به مسیر VPN > IPsec Wizard بروید و تنظیمات زیر را برای VPN Setup پیکربندی کنید

2. تنظیمات زیر را برای Authentication پیکربندی کنید.

3. تنظیمات زیر را برای Policy & Routing پیکربندی کنید.

پیکربندی FortiGate در HQ2

1. به مسیر VPN > IPsec Wizard بروید و تنظیمات زیر را برای VPN Setup پیکربندی کنید.

2. تنظیمات زیر را برای Authentication پیکربندی کنید

3. تنظیمات زیر را برای Policy & Routing پیکربندی کنید.

اجرای دستورات تشخیص (Diagnose Commands)

دستور diagnose debug application ike -1 کلیدی است برای رفع مشکل در صورت عدم برقراری تونل IPsec.

در صورتی که PSK به درستی تطابق نداشته باشد، پیام خطای زیر در خروجی اشکالزدایی نمایش داده میشود:

ike 0:to_HQ2:15037: parse error

ike 0:to_HQ2:15037: probable pre-shared secret mismatch'

دستورات زیر برای بررسی وضعیت IPsec phase1/phase2 interface مفید هستند.

اجرای دستور diagnose vpn ike gateway list در HQ1

سیستم باید خروجی زیر را بازگرداند:

vd: root/0

name: to_HQ2

version: 1

interface: port1 11

addr: 172.16.200.1:500 -> 172.16.202.1:500

created: 5s ago

IKE SA: created 1/1 established 1/1 time 0/0/0 ms

IPsec SA: created 2/2 established 2/2 time 0/0/0 ms

id/spi: 12 6e8d0532e7fe8d84/3694ac323138a024

direction: responder

status: established 5-5s ago = 0ms

proposal: aes128-sha256

key: b3efb46d0d385aff-7bb9ee241362ee8d

lifetime/rekey: 86400/86124

DPD sent/recv: 00000000/00000000

اجرای دستور diagnose vpn tunnel list در HQ1

سیستم باید خروجی زیر را بازگرداند:

list all ipsec tunnel in vd 0

name=to_HQ2 ver=1 serial=1 172.16.200.1:0->172.16.202.1:0 tun_id=172.16.202.1

bound_if=11 lgwy=static/1 tun=intf/0 mode=auto/1 encap=none/528 options[0210]=create_dev frag-rfcaccept_traffic=1

proxyid_num=1 child_num=0 refcnt=11 ilast=7 olast=87 ad=/0

stat: rxp=0 txp=0 rxb=0 txb=0

dpd: mode=on-demand on=1 idle=20000ms retry=3 count=0 seqno=0

natt: mode=none draft=0 interval=0 remote_port=0

proxyid=to_HQ2 proto=0 sa=1 ref=2 serial=1 auto-negotiate

src: 0:0.0.0.0/0.0.0.0:0

dst: 0:0.0.0.0/0.0.0.0:0

SA: ref=3 options=18227 type=00 soft=0 mtu=1438 expire=42927/0B replaywin=2048

seqno=1 esn=0 replaywin_lastseq=00000000 itn=0

life: type=01 bytes=0/0 timeout=42930/43200

dec: spi=ef9ca700 esp=aes key=16 a2c6584bf654d4f956497b3436f1cfc7

ah=sha1 key=20 82c5e734bce81e6f18418328e2a11aeb7baa021b

enc: spi=791e898e esp=aes key=16 0dbb4588ba2665c6962491e85a4a8d5a

ah=sha1 key=20 2054b318d2568a8b12119120f20ecac97ab730b3

dec:pkts/bytes=0/0, enc:pkts/bytes=0/0

برای پیادهسازی افزونگی در تونلهای IPsec، میتوان از پیکربندیهای چندگانه WAN و سیاستهای مسیریابی استفاده کرد. با تعریف تونلهای IPsec پشتیبان و تنظیم سیاستهای مسیریابی با اولویتهای متفاوت، در صورت قطعی یک تونل، ترافیک بهصورت خودکار به تونل پشتیبان منتقل میشود. همچنین، استفاده از مکانیزمهای DPD (Dead Peer Detection) و Failover در تنظیمات تونلها میتواند به تشخیص سریع قطعیها و انتقال ترافیک کمک کند.

برای مانیتورینگ و عیبیابی تونلهای IPsec در FortiGate، میتوان از دستورات CLI زیر استفاده کرد:

diagnose vpn ike gateway list

این دستور اطلاعاتی درباره وضعیت IKE و Phase 1 ارائه میدهد.

diagnose vpn tunnel list

این دستور جزئیات مربوط به تونلهای IPsec و Phase 2 را نمایش میدهد.

diagnose debug application ike -1

برای فعالسازی دیباگینگ IKE بهمنظور بررسی مشکلات مربوط به مذاکرات IKE.

diagnose sniffer packet any 'port 500 or port 4500'

برای گرفت بستهها و تحلیل ترافیک مرتبط با پورتهای IKE.

برای پیادهسازی توازن بار در تونلهای IPsec، میتوان از قابلیت ECMP (Equal-Cost Multi-Path) در FortiGate استفاده کرد. با پیکربندی چندین تونل IPsec با هزینههای مسیریابی یکسان و تنظیم سیاستهای مسیریابی مناسب، ترافیک میتواند بهصورت متوازن بین تونلها توزیع شود. این روش امکان استفاده بهینه از پهنای باند موجود را فراهم میکند.

برای استفاده از گواهینامههای دیجیتال در احراز هویت تونل IPsec، ابتدا باید یک زیرساخت کلید عمومی (PKI) راهاندازی کنید. این شامل ایجاد یک مرجع صدور گواهینامه (CA) و صدور گواهینامههای مناسب برای هر دستگاه FortiGate است. پس از وارد کردن گواهینامهها به دستگاهها، در تنظیمات Phase 1، روش احراز هویت را به Signature تغییر داده و گواهینامه مناسب را انتخاب کنید. این روش امنیت بالاتری نسبت به استفاده از کلیدهای پیشاشتراکی ارائه میدهد.

خیلی ممنون